- Kazimierz Turaliński

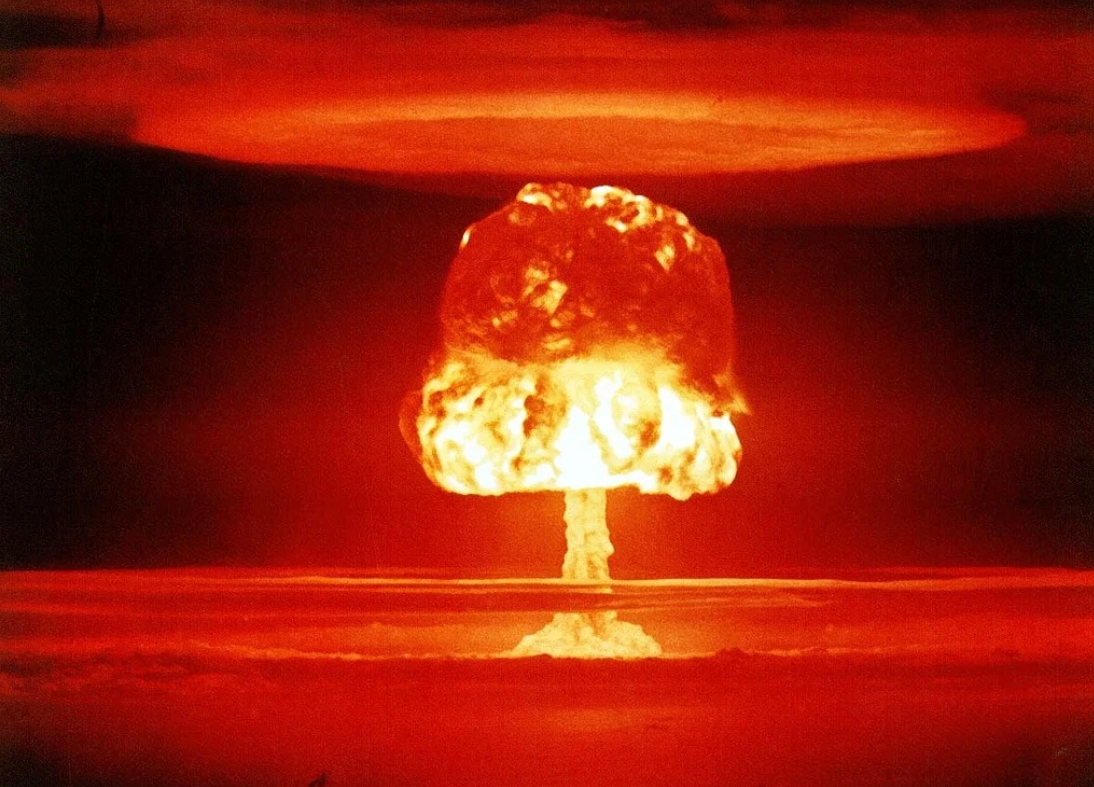

Zimna wojna nie zamieniła się w gorącą jedynie z powodu gwarancji wzajemnej zagłady - ten kto strzeliłby pierwszy, umarłby jako drugi, a wraz z nim cały świat zniszczony nuklearną zimą. Strzelić mógł więc tylko szaleniec lub... człowiek stojący nad grobem, dla którego śmierć nie byłaby karą.

- Kazimierz Turaliński

Władimir Putin w grze propagandowej wzorował się na okultyzmie Hitlera, naginającym przepowiednie Nostradamusa do potrzeb nazistowskiej ideologii i tysiącletniej Rzeszy. Kreml w tym samym celu posłużył się przepowiedniami jasnowidzącej Baby Wangi.

- Ludwika Tomala

Władze szukając terrorystów czy dysydentów mogą analizować sieci społeczne. I wskazywać, kto w danej grupie jest liderem. Wystarczą jednak proste ruchy, aby wyprowadzić w pole obecne algorytmy. I ukryć znaczenie kluczowych osób - pokazują badania m.in. Polaków.

- EuroPAP News

W nocy ze środy na czwartek prezydent Rosji Władimir Putin poinformował o rozpoczęciu "specjalnej operacji militarnej". Chwilę później wojska rosyjskie zaatakowały ze wszystkich stron Ukrainę. Unia Europejska potępia agresję.

- Kazimierz Turaliński

Izraelski Pegasus to nie jedyny system szpiegujący używany przez polskie służby specjalne, skupione jednak nie na terrorystach, lecz na opozycjonistach. W 2016 r. o swobodnym dostępie do jednego z nich, otrzymanego od amerykańskiego wywiadu, mówiła mi osoba kilkukrotnie bezskutecznie werbująca mnie na informatora ministra-koordynatora służb specjalnych.

- Jerzy Rutkowski

Z technicznego punktu widzenia gazociąg Nord Stream 2 od końca grudnia jest gotowy do rozpoczęcia tłoczenia gazu. Niezbędne jest przejście procedury jego certyfikacji i odpowiednia decyzja niemieckiego urzędu zaaprobowana przez KE. Wbrew pozorom Gazpromowi może nie zależeć na szybkim jej podjęciu.

- Kazimierz Turaliński

Rosjanie szkolący swoich wojskowych w sztuce obrony i zdobywania miast od dawna dostrzegają problematykę obwodnic. Drogi mające w czasie pokoju odciążać ruch uliczny, po wybuchu wojny oznaczają wyrok śmierci dla obrońców aglomeracji i jej mieszkańców.